Трояны в китайских утюгах: почему таможня не даёт добро

В минувшие выходные на сайте “Вести.Ру” появилась заметка о том, как российские таможенники обнаружили в партии утюгов из Китая шпионскую начинку. Утверждалось, что в них встроены “специальные чипы, которые автоматически подсоединяются к сетям и рассылают вирусы и спам”.

Помимо утюгов, аналогичная троянская начинка описывалась в чайниках и телефонах.

По мере чтения этой новости удивление всё сильнее вытеснял скепсис. Слишком уж много нестыковок бросается в глаза – как технических, так и чисто логических. Давайте посмотрим на эту историю как на реализацию технической задачи и оценим её жизнеспособность.

Поскольку точные данные не приводятся, ограничимся общеизвестными фактами.

Поместить в корпус бытового прибора Wi-Fi-модуль довольно просто. Более того, это уже начали делать, но с совершенно другими целями.

http://youtu.be/Wiy8TUQKcRE

Как видим, это обычное развитие концепции “умного” дома. Что для этого понадобилось разработчикам, помимо приёмопередатчика, размеры которого сегодня действительно могут быть очень миниатюрными?

Довольно много.

Для подключения чайника к сети по Wi-Fi потребовалось спроектировать плату, на которой были размещены контроллер, постоянная память, хранящая микрокод прошивки, и оперативная для текущих вычислений. Питание всех элементов осуществляется через преобразователь напряжения и группу стабилизаторов.

Можно вспомнить о направлении SoC (система-на-чипе), но оно сейчас именно развивающееся, а представленная шпионская схема не имеет с ним ничего общего.

В целом вся реально работающая схема у iKettle по габаритам получилась сравнимой с платой типичного сетевого устройства – небольшого маршрутизатора с Wi-Fi или точки доступа. В смартфонах модули меньше, но питаются они сразу от источника постоянного тока и активно используют для работы общие аппаратные ресурсы.

На мой взгляд, в показанном ролике о задержании партии товара из Китая не было ничего подобного. В извлечённой непонятно откуда схеме полностью отсутствовали любые ожидаемые компоненты.

Присутствующий в кадре эксперт каким-то образом определил её инородный характер и шпионское назначение просто на глаз.

“Троянский модуль” в утюге (фото: Вести.Ru)

С чего вообще схема была отдельной, если стояла задача спрятать жучок в партии товара? Это же мелкосерийное производство.

Распаяли бы прямо на плате.

Даже несмотря на склонность к паранойе, ничего похожего на Wi-Fi-модуль и прослушку мне там увидеть не удалось. По виду это обыкновенный датчик чего-то с пищалкой.

Теоретически он может сигнализировать об оставленном утюге, его поломке или опрокидывании, каких-то других нарушениях режима эксплуатации.

Микрофон и спикер реализуют одно и то же преобразование “звук – электрический сигнал”, но в разных направлениях. Их действительно легко спутать, особенно когда ожидаешь найти шпионскую схему.

Если отдельные технические моменты как-то можно попытаться обосновать, то чисто логические противоречия скрыть сложнее. Речь идёт об аппаратных троянских закладках в партии товара, который попадёт в руки случайных владельцев.

Нельзя даже с уверенностью сказать, из какой они будут страны. Партию могут разделить и перепродать частями.

Чтобы поместить в бытовой прибор Wi-Fi-модуль со всей необходимой обвязкой, требуются затраты в районе $12–15 на изделие. Выбирать в качестве него утюг – самое неудачное решение.

Сегодня это один из немногих бытовых приборов, который физически отключается от электросети. Он большую часть времени обесточен, и внедрять трояна в утюг банально не выгодно.

Скорее всего, извлечённая схема в ролике – компонент системы автоматического отключения утюга и оповещения о её срабатывании.

Некоторые утюги поддерживают функцию автоматического отключения (скриншот с market.yandex.ru).

На сайте “Вести.Ру” в качестве цели “шпионской начинки” указано подключение к открытым Wi-Fi-сетям. Полностью открытых беспроводных сетей с автоматической возможностью подключения к ним сегодня крайне мало.

Даже если вы найдёте такую, то при попытке установить соединение вас, скорее всего, перенаправят на страницу провайдера для получения разового ключа и покажут предложения платных услуг. Это интерактивная и нестандартизированная процедура, которую скрытый чип самостоятельно выполнить не может.

Для того чтобы вскрыть хотя бы WEP, нужна более серьёзная реализация, чем изображённое нечто. Протокол экспертизы извлечённой платы, к сожалению, не показали.

Работа таможни описана совершенно удивительно. Насколько мне известно, там просто так не действуют, согласно принятым правилам. Поводом к проверке указано расхождение массы довольно тяжёлых товаров в граммы.

Такая разница игнорируется, поскольку попадает даже в пределы погрешности измерения. Почему вообще поставщикам надо было указывать массу без учёта добавленного в каждый прибор “жучка”?

При полном отсутствии характеристик троянской начинки о свойствах содержащих её бытовых приборов написано сказочно:

“Смогут свободно подключаться по Wi-Fi к любым незащищенным компьютерам в радиусе 200 метров.

Наверное, производители оборудования и системные администраторы сговорились подключать всё неправильно. Поскольку ни один роутер с мощной (5–7 dBi) всенаправленной внешней антенной в реальных условиях не добивает дальше семидесяти метров практически в прямой видимости.

С крохотной встроенной антенной “шпионского” чипа речь шла бы максимум о пяти–семи метрах.

В квалификации админов сомневаются и на портале “Вестей”:

“Ни один системный администратор не заметит атаку, потому что она произошла не снаружи предприятия, не через интернет, а изнутри”.

Простите за крамолу, но даже без спецсофта, через обычный веб-интерфейс я вижу подключённые к роутеру клиенты, их идентификаторы, MAC-адреса, уровень сигнала, используемый канал и время подключения. Одним щелчком можно отключить любой из них временно или заблокировать навсегда.

Для этого даже не нужно быть админом: это пользовательская процедура, описанная в руководстве.

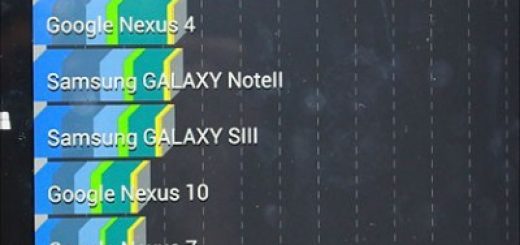

В середине видеоролика подобная информация демонстрируется в окне утилиты Wireless Network Watcher. В нём отображается подключённое устройство с идентификатором android-75552… и MAC-адресом 50-A4-C8-7B-B0-F7.

Информация о беспроводных подключениях в окне утилиты Wireless Network Watcher (скриншот из видеоролика с портала “Вести.Ру”)

Давайте определим по нему производителя через соответствующий онлайн-сервис. Нам потребуется только OUI (Organizationally Unique Identifier), кодируемый первыми тремя байтами.

Для определения производителя по MAC-адресу достаточно первых трёх байтов.

Как видим, это Samsung. Смартфон именно этой фирмы и держит в руках эксперт.

При попытке выяснить происхождение новости оказалось, что неделю назад в сети уже был опубликован подобный материал. В анонсе этой пресс-конференции упоминался таможенный брокер “Панимпорт”, который якобы обнаружил в планшетах, видеорегистраторах, сотовых телефонах и другой технике из Китая микрочипы и счёл их шпионскими устройствами:

“Суть работы шпионских устройств заключается в том, что микрочипы через дистанционное управление системой могут получать команды по передаче данных и видео по интернету”.

Честно говоря, сильнее удивило бы, если бы в указанной технике микрочипов не обнаружилось. Складывается впечатление, что на смену не получившей широкого резонанса новости о прослушке через утюги и подглядывании через пылесосы пришла новость о рассылке с бытовых приборов вирусов и спама.

Будучи рядовым автором, ни в коем случае не претендую на экспертное мнение по данному вопросу. Лишь попытался обосновать возникшие сомнения и обратить внимание читателей на замеченные странности.

Type

Читать также…

-

Диванная аналитика №8. таможня дает добро или как ввозят товары

-

Даёшь холивар! как «убить» mac и iphone строчкой текста — и почему это хороший повод забыть apple

-

Как валили spamhaus и почему крупнейшая ddos-атака осталась незамеченной сетянами?

-

Apple отсудил у samsung миллиард долларов: как, почему и что дальше